Privacy e smartphone

Analisi sulla privacy nei dispositivi mobili e qualche consiglio per la sicurezza dei nostri dati.

Negli articoli precedenti abbiamo parlato diverse volte di cloud ed abbiamo anche accennato tutte le problematiche legate alla privacy ed alla condivisione dei contenuti tramite internet. Siamo consapevoli della comodità di avere tutti i propri dati salvati in cloud, noi stessi utilizziamo l'archiviazione remota, ma abbiamo comunque voluto scrivere questa guida per farvi riflettere su alcuni fattori che potreste non conoscere o non aver considerato, in modo da rendervi maggiormente attenti a quali dati conservare nello smartphone e consapevoli nella scelta di cosa archiviare o condividere sul web.

La guida è stata integrata con una seconda parte, dove è stato inserito il riassunto di un libro molto interessante sul caso Snowden. In questa sezione andremo ad analizzare il fenomeno del monitoraggio di internet da parte delle agenzie governative ed andremo a toccare temi piuttosto delicati.

In questa guida vengono date per scontate alcune conoscenze di base. Se non riuscite a capire alcuni passaggi vi consigliamo di leggere prima di tutto la nostra guida dedicata alla spiegazione del concetto di "account" e di "cloud".

Premessa

Partiamo dalla premessa che in un mondo digitalizzato la privacy totale non esiste. Solo il fatto di utilizzare un bancomat, fare ricerche su Google ed avere un telefono

acceso in tasca ci rende potenzialmente controllabili. Me ne rendo conto, è fastidioso, ma tutti i dati dei siti che visitiamo su internet vengano controllati

(di solito da dei computer) allo scopo di proporci delle pubblicità più mirate ai nostri gusti. Veniamo costantemente profilati da aziende che attraverso la pubblicità guadagnano

soldi sulle informazioni che hanno di noi. Questo è il prezzo che dobbiamo pagare per avere gratuitamente dei servizi, che comunque sono a dir poco eccezionali.

Tempo fa ho letto un commento su un sito che diceva circa "Abbiamo barattato la nostra privacy in cambio di internet, alla fine penso che ci abbiamo guadagnato".

Se anche mi dovesse dar fastidio che una multinazionale conosca certe cose di me, pensare che nel mio smartphone ho cronologie, messaggi e foto che un qualsiasi mio amico,

magari mentre sono in bagno, potrebbe andare a sbirciare mi infastidisce molto di più.

Non voglio essere frainteso, prendo molto a cuore la tutela dell'individuo sul web, ma in questa prima parte vorrei parlare di un argomento più pratico: Quali dati

salviamo nel nostro smartphone? Dati potenzialmente visibili a chiunque nel caso di ficcanaso o di un furto. E quali dati archiviamo o condividiamo su internet,

magari senza nemmeno esserne a conoscenza?

Quali informazioni condividiamo?

Molte persone "condividono" in cloud diverse informazioni, senza nemmeno saperlo. Le ultime generazioni di Smartphone e Tablet, una volta che vengono connessi

ad un account, iniziano ad inviare alcuni dati personali al produttore. Le aziende costruttrici tendono ad essere piuttosto "generose" sulla quantità di dati che i dispositivi

sono autorizzati a condividere. Durante il primo avvio si vanno a selezionare in linea di massima alcune "direttive" per la privacy, ma è solo nei vari menu dedicati che diventa

possibile decidere quali dati devono essere inviati e quali no. Da un punto di vista il Cloud è un'invenzione meravigliosa: Nessuna o quasi perdita di dati personali

nel caso di rottura o smarrimento del telefono, accesso da qualsiasi dispositivo solamente inserendo username e password, la garanzia che i dati sono protetti con le migliori

tecnologie disponibili. Ci sono però anche aspetti negativi, primo fra tutti il fatto che è sufficiente conoscere la password per accedere ai dati di una persona.

Per questo abbiamo sempre detto di scegliere password sicure. Evitate inoltre, se possibile, le "tre domande segrete" per il recupero della password

(spesso sono troppo facili da indovinare), infatti è molto più sicuro usare il numero di telefono e farsi mandare un SMS.

Come accennavo all'inizio il rischio è quello di avere il proprio dispositivo che invia i dati al produttore a nostra insaputa. L'unico modo per assicurarsi che questo non succeda

è andare nelle impostazioni del dispositivo e controllare le varie voci.

In ogni caso, qualsiasi siano i dati che decidiamo di caricare nel cloud, per potervi accedere è necessario conoscere o aggirare in qualche modo la password dell'account. Per quanto riguarda invece le informazioni registrate nella memoria del telefono, dobbiamo considerare il fatto che sono accessibili a chiunque abbia la possibilità di maneggiare il telefono se non vengono cancellate man mano. Tra queste informazioni possiamo trovare: i messaggi (sms, whatsapp e chat), la cronologie delle ricerche internet, tutte le pagine web visitate, tutte le immagini e video ripresi, ricevuti oppure scaricati. Dobbiamo inoltre considerare che i dispositivi mobili stanno lentamente prendendo il posto dei Personal Computer nella gestione di molti aspetti della nostra vita, come per l'accesso all'home banking. Sarebbe davvero il caso di riflettere su cosa effettivamente potrebbe scoprire su di noi una persona che avesse accesso al nostro telefono. Vi consigliamo quindi una maggior protezione, vediamo come:

Premesso che consiglio di cancellare sempre un contenuto imbarazzante, sarebbe comunque consigliabile proteggere il vostro apparecchio con una password di sblocco sicura nel caso

ci sia materiale personale. Nello specifico mi riferisco a quella password che va inserita ogni volta che si vuole utilizzare il terminale. A costo di essere

ripetitivo la ripeto ancora più chiara: Avete presente quando togliete il telefono dalla tasca per utilizzarlo? Secondo me dovreste mettere un PIN di quattro cifre

da inserire OGNI VOLTA che lo schermo si blocca e diventa nero. Non mi riferisco ad "1234", ma a cose personali, come anno di nascita o meglio ancora numeri più difficili

da indovinare. Molti penseranno "ma tanto non ho assolutamente nulla da nascondere" e fanno bene ad andare avanti senza codici, ma se avete anche solo un messaggio o una foto che

volete che resti privato, dovreste davvero mettere un PIN, meglio breve e difficile da indovinare. A me piace il PIN, ma esistono altri validi metodi di sblocco:

Il disegno, che è forse il meno sicuro, ma comunque più che sufficiente se complesso. La password testuale, decisamente efficace, ma leggermente scomoda.

Le impronte digitali, ovviamente quasi infallibili. Qualsiasi sia quello che preferite, vi consigliamo di usarlo.

Secondo uno studio di McAfee il 58% degli adulti ha fotografie intime nello smartphone. Questo dato dovrebbe farci riflettere

sul fenomeno e sull'importanza di non lasciare il telefono in mano ad amici curiosi o sulla scrivania dell'ufficio. Nel caso sul telefono siano salvate informazioni personali,

come ad esempio password o immagini, è consigliabile non abbandonare l'apparecchio in giro e portarlo sempre in tasca. Nel caso doveste essere fra quelli a cui fa piacere inviare

fotografie personali "private" vi diamo un piccolo spunto: Se fate una fotografia in cui la faccia non è il soggetto, tagliatela fuori dall'inquadratura.

Anche qui, davvero, fate le cose usando il cervello. Lo dico soprattutto ai giovani: State attenti a chi mandate certe fotografie. Il mondo è pieno di idioti che vogliono farsi belli

e che potrebbero far vedere la fotografia agli amici, o peggio ancora inviarla a qualcuno o addirittura in qualche gruppo. In realtà la persona che riceve la foto potrebbe essere

assolutamente affidabile, ma magari un suo amico che sta usando il telefono la trova, se la invia ed infine la fa girare. Ricordatevi sempre che ci sono diversi

ragazzi distrutti psicologicamente perché le loro foto private sono diventate "magicamente" di pubblico dominio. Grazie al cielo non sono poi così tanti, ma voi cercate di

usare il cervello: Dovreste fare in modo di coprire il volto e, se proprio dovete fare certe fotografie, rifletteteci due volte prima di inviarle o conservarle.

Oltre ai contenuti accessibili direttamente sul dispositivo, dobbiamo considerare la possibilità di finire vittime di un tentato accesso ai nostri account.

Nel caso un malintenzionato venisse a sapere nome utente e password del nostro account (Facebook, Google, Apple o Windows) non avrebbe più accesso solo alle nostre mail,

ma potrebbe accedere anche ai calendari, alle immagini, ai messaggi o alla posizione.

Purtroppo l'espandersi del fenomeno "Cloud" ha portato sempre più contenuti a venire diffusi su internet.

Non mi stancherò mai di dire quanto sia importante impostare password sicure e comunicarle a meno persone possibile, cambiare password dopo aver concluso una relazione

amorosa (vittime di web-stalking ne ho conosciute diverse) ed impostare una notifica nel caso di accessi sospetti. Un altro dei motivi che permettono l'accesso indesiderato ad

un account è l'impostazione di una domanda di sicurezza troppo facile. Un famoso "ingegnere sociale" è riuscito ad entrare nell'account di molte star solo cercando su internet

la risposta alle domande segrete (vedi "the fappening" su google), come ad esempio il nome del cane o dei genitori.

Non pensate di essere assolutamente immuni a questo tipo di violazioni della privacy, purtroppo il collega geloso, l'amico offeso o l'amante tradita lo abbiamo tutti e molti

aspetti della nostra vita sono nei nostri apparecchi. Provate a prendere il vostro telefono e fate finta di essere un estraneo che ci mette mano per un qualsiasi motivo:

guardate la galleria, i messaggi, la rubrica. Andate a leggere le Note, la Cronologia Internet e i siti preferiti. Cosa avreste scoperto di voi stessi? Spero niente

di strano, ma mi auguro di avervi fatto riflettere sulle informazioni personali che portiamo sempre con noi.

Ovviamente non vi dico di vivere con l'ansia di essere spiati, ma vi consiglio di dedicare un pochino di attenzione in più alla vostra vita digitale.

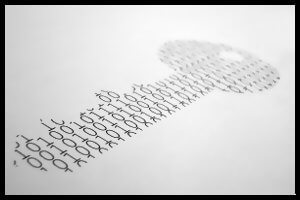

Se chiudete a chiave la porta di casa, dovreste anche "chiudere a chiave" il vostro dispositivo con un qualsiasi codice di blocco.

Speculazione finale

Dopo aver riflettuto sulla condivisione consapevole dei dati, vi vorrei parlare del caso Snowden e delle ripercussioni che le informazioni condivise da questa

"gola profonda" dell'NSA hanno (o dovrebbero avere) sulla vita di tutti noi. Immaginate di finire vittima di un indagine dei servizi segreti. Tutte le vostre comunicazioni digitali

(facebook, whatsapp, sms) sarebbero registrate, tutti le vostre ricerche su internet sarebbero registrate, i vostri interessi musicali o le vostre preferenze sessuali sarebbero

registrate. Fin qui niente di male, in fondo il 99% della popolazione non ha niente da nascondere ed i dati non contengono nulla di incriminante.

Facciamo però finta che questi dati vengano utilizzati per tracciare un profilo di noi. Il fatto che ho cercato informazioni su una malattia potrebbe diventare interessante

per chi gestisce la mia assicurazione sulla vita. Il fatto di aver avuto un flirt con qualcuno/a scrivendo messaggini hot su facebook potrebbe servire a chi vuole ricattarmi

(magari uno dei due è sposato). Il fatto che ho telefonato ad un mio ex compagno di classe che adesso spaccia droga potrebbe creare il sospetto che io sia un drogato.

Il fatto che chiunque, per curiosità, abbia fatto una qualsiasi ricerca non dovrebbe essere utilizzato contro di lui in nessun modo, ed oggi infatti è davvero così...

Quello di cui non sono sicuro è cosa potrebbe accadere domani, quindi è per quello che dico che dovreste fare sempre attenzione a cosa cercate online.

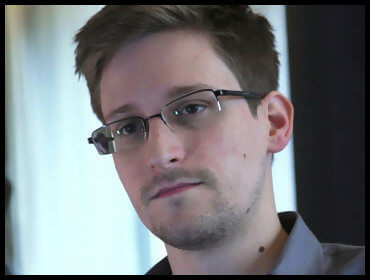

Il caso Snowden e lo scandalo del Datagate

Questa seconda parte dell'articolo è un riassunto del libro di Fabio Chiusi "Grazie Mr Snowden", scaricabile gratuitamente dal sito di Repubblica. Il riassunto è stato fatto per utilizzo personale ed è piuttosto tecnico, ma ho deciso di condividerlo in quanto la lettura dell'articolo precedente potrebbe aver incuriosito il lettore sul fenomeno del monitoraggio del traffico web da parte dei servizi segreti. Mi scuso fin da ora se la lettura potrebbe essere lacunosa in alcuni punti rispetto al testo originale, ma quando ho scritto le righe di seguito non avevo pensato di condividerle ed avevano solo scopo di appunti.

In seguito alle dichiarazioni di Snowden sul datagate è nato il dubbio che internet non sia il mondo libero che tutti immaginavano e che la nostra privacy sia seriamente in pericolo.

Se esistono dei diritti per le persone, questi non dovrebbero essere presenti anche su internet? Se per aprire la mia posta serve un mandato, non dovrebbe servire anche per leggere le

mie mail? Questi dubbi legittimi stanno mettendo in difficoltà la logica di internet, il cloud ed i big data. Inoltre, se per avere accesso a strumenti gratuiti dobbiamo essere privati

della privacy, non conviene pagare per questi servizi? Se internet non ê come la avevano promessa i primi pionieri (libera e neutrale) non conviene ripensarla?

Oltre al controllo di internet, ormai è assodato che gli Stati Uniti conservano tutti i metadati di ogni conversazione telefonica avvenuta nel loro territorio (chiamante e destinatario,

IMEI dei dispositivi, posizione dei soggetti), ma non conservano il contenuto delle telefonate. Per loro avere accesso ai metadati é come leggere gli indirizzi sulla posta, ma una persona

che sappia tutto degli spostamenti di un altro individuo può dedurre se va in Chiesa ogni settimana, se è un forte bevitore, se è un marito infedele, se è un paziente sottoposto a cure

mediche, se è coinvolto in qualche gruppo politico... non solo uno di questi fatti personali, ma tutti questi fatti personali contemporaneamente. Inoltre nessuno sa se i dati raccolti

vengono distrutti e dopo quanto.

Prism ed il controllo del web:

Secondo le slide Powerpoint utilizzate dai servizi segreti per fare formazione, esiste dal 2007 un programma di controllo del traffico web generato negli Stati Uniti ed

effettuato dalla CIA e dell'FBI senza bisogno di autorizzazioni giudiziarie. Tutte queste scoperte si devono ad Edward Snowden, ex agente NSA infastidito dal vedere

internet trasformata da luogo di comunicazione orizzontale a strumento di controllo delle agenzie governative, che ha trafugato e diffuso queste informazioni.

Oltre al controllo diretto del traffico, i servizi segreti possono imporre per legge alle aziende tecnologiche statunitensi (Google, Facebook, Microsoft, Apple etc.)

di aprire backdoor e server sicuri agli agenti governativi, i quali possono così accedere a qualsiasi database (gmail, ricerche, cronologie web e chat)

in pochissimo tempo e senza mandato.

Oltre al controllo diretto del traffico, i servizi segreti possono imporre per legge alle aziende tecnologiche statunitensi (Google, Facebook, Microsoft, Apple etc.)

di aprire backdoor e server sicuri agli agenti governativi, i quali possono così accedere a qualsiasi database (gmail, ricerche, cronologie web e chat)

in pochissimo tempo e senza mandato.

Oltre a Prism i servizi segreti possono contare anche su Blarney, un software che permette di intercettare tutti i dati che attraversano le dorsali allo scopo di

analizzare e conservare indefinitamente il traffico internet che attraversa gli USA. Entrambi i software sono stati autorizzati da George W. Busch per la lotta contro

il terrorismo.

Ovviamente l'NSA nega l'esistenza di Prism e sostiene si tratti solo di scoop sensazionalistici, ma alla luce dei fatti dobbiamo presumere che tutto il traffico web sia

monitorato e che i log delle osservazioni (solo i contenuti testuali) vengano conservati per un tempo non definito. Per quanto riguarda le aziende private negano che i

loro dati siano accessibili e non è chiaro se forniscono le informazioni volontariamente o se le backdoor sono state installate a loro insaputa.

Prima di trarre conclusioni errate dobbiamo comunque pensare al monitoraggio come un'analisi statistica dove i dati sono verificati e catalogati da un PC, non letti uno

ad uno da agenti in carne ed ossa, salvo che in casi particolarmente sospetti. Il fatto stesso che i dati sono così tanti permette all'utente medio di passare inosservato,

praticamente impossibile da controllare come una singola formica in un gigantesco formicaio.

Come proteggersi?

Oltre a monitorare il traffico web in chiaro, l'NSA sembrerebbe in grado di decriptare gran parte dei sistemi di cifratura commerciali ed accedere senza sforzo nelle

reti VPN di tutto il mondo. Il software utilizzato per il monitoraggio globale si chiama Xkeyscore ed il materiale analizzato sarebbe così tanto da poter essere archiviato

per circa una settimana, conservando i metadati per massimo un mese. Molti ritenevano che TOR fosse una protezione sufficiente, ma già di per se utilizzando

connessioni protette c'è la certezza di apparire dei "sospetti", a quel punto potreste essere controllati con malware installato direttamente nel PC. In ogni caso è stato scoperto

che anche TOR e praticamente qualsiasi altro servizio sono stati aggirati e sono intercettabili.

Oltre alle tecniche sopra descritte, i servizi segreti americani sono in grado di effettuare operazioni mirate in caso di prede particolarmente interessanti.

Esiste un gruppo di hacker specializzati nelle incursioni dal nome TAO. Sono in grado di inserirsi nei sistemi più complessi e sviluppano tecniche innovative per accedere ai

computer. Per portare un esempio potrebbero dirottare un corriere espresso alla dogana ed installare un software di controllo direttamente sul nuovo PC ordinato da un soggetto

interessante.

Il TAO sviluppa anche software per compiti speciali, come infiltrare tramite malware i BIOS dei computer, ossia il codice lanciato all’avvio del PC, così da resistere alla formattazione e all’installazione di un nuovo sistema operativo. Altri programmi hanno come bersaglio il firmware degli hard disk costruiti da Western Digital, Seagate, Maxtor e Samsung, anche i firewall hardware intesi a protezione delle reti informatiche di aziende e router per utilizzo professionale. Tornando alla domanda iniziale, dovreste aver capito una cosa: Come proteggersi? Una persona normale non si può proteggere. Punto. Non esiste il modo di non essere controllabili da un'agenzia governativa. Finché i servizi segreti avranno fondi per miliardi di dollari, potranno ficcanasare quanto vorranno, tanto vale rassegnarsi e convivere con questa cosa, almeno per il momento.

A cosa serve tutto questo controllo?

Lo scopo principale del programma di controllo globale è la prevenzione di attacchi terroristici. Si sospetta però che molte analisi vengano fatte su stati concorrenti

(Sud America, Cina, Medio Oriente e Comunità Europea) allo scopo di raccogliere informazioni riservate sui motivi di disaccordo a livello delle politiche su questioni di

rilievo globale o su altre ragioni di dissenso tra i vari stati. In molti casi (Gran Bretagna e Germania) gli Stati Uniti hanno concesso formazione e l'utilizzo dei software

ai servizi segreti concorrenti in cambio di accessi a dorsali di traffico web.

Dobbiamo inoltre valutare seriamente la possibilità che tutte le grandi potenze militari (Cina e Russia in primis) abbiano un loro programma di controllo internet, con

l'unica differenza di non aver avuto nessuna gola profonda a denunciare il fatto. La conoscenza è potere ed il fatto di avere accesso a segreti industriali di una potenza

concorrente potrebbe dare un vantaggio economico agli Stati Uniti. Se tutti i grandi competitor globali hanno gli stessi strumenti, il vantaggio Americano verrebbe annullato

e la situazione sarebbe nuovamente "equilibrata", con la fine definitiva della nostra privacy.

Per concludere, quanto costa tutto questo? Si stima che la NSA con il controllo e gli attacchi hacker a governi ostili sia costata 10 miliardi di dollari nel 2013.

Per giustificare spese così grandi, non è lecito sospettare un uso commerciale delle informazioni ricavate?

Sperando che la guida sulla privacy dei dispositivi mobili sia stata chiara, prima di salutarti ti ricordiamo che puoi leggere tutti i nostri tutorial sulla telefonia mobile cliccando qui. In alternativa, è possibile navigare le diverse sezioni del sito dal menù in alto. Se lo ritieni opportuno, puoi darci un piccolo contributo cliccando la pagina ❤Sostienici.